SAML IDP Konfiguration bei verschlüsselten Assertionen

Mit der FTAPI Version 4.42.0 gibt es einen Breaking Change für die SAML-Schnittstelle.

Damit das Single-Sign-On-Verfahren via SAML auch weiterhin für die FTAPI Plattform funktioniert, sollten Kunden Ihre Einstellungen am Identity Provider (IDP) überprüfen. Konkret besteht Handlungsbedarf für alle, die die verschlüsselte Assertion für ihren IDP hinterlegt haben.

Im folgenden Artikel finden Sie eine Schritt-für-Schritt-Anleitung, um zu evaluieren, ob Handlungsbedarf besteht und falls ja, welche Einstellungen am Identity Provider vorzunehmen sind.

Bitte nehmen Sie die Änderungen vor Einspielung der FTAPI Version 4.42.0 / 4.42.1 durch. Für Cloud-Kunden erfolgte die Einspielung zum 30.10.2024.

Microsoft AD FS

So finden Sie heraus, ob Sie verschlüsselte Assertions in AD FS verwenden.

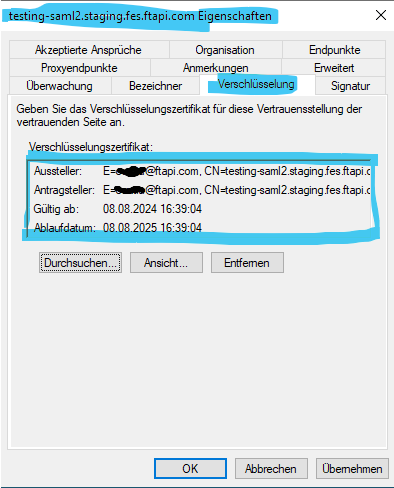

- Öffnen Sie die Eigenschaften des Relaying Party Trust, der die SAML-Verbindung zur FTAPI-Anwendung darstellt.

- Navigieren Sie zur Registerkarte "Verschlüsselung".

- Überprüfen Sie nun, ob das Zertifikat der ausliefernden Partei geladen ist.

Falls ja, bedeutet dies, dass Sie verschlüsselte Assertions verwenden.

Wenn Sie verschlüsselte Assertions verwenden, folgen Sie bitte den nächsten Schritten, um die korrekten Signiereinstellungen einzurichten. Wenn Sie keine verschlüsselten Assertions verwenden, sind keine weiteren Maßnahmen erforderlich.

Nachrichtensignierung in AD FS aktivieren

- Überprüfen Sie die Signatureinstellungen Ihres AD FS Relying Party Trust mit PowerShell.

- Führen Sie in PowerShell den Befehl aus:

Get-AdfsRelyingPartyTrust -name "<your-relying-party-target>" - Z.B.

Get-AdfsRelyingPartyTrust -name "testing-saml2.staging.fes.ftapi.com"

Wenn der Wert von SamlResponseSignature AssertionOnly ist, ändern Sie ihn bitte in MessageAndAssertion.

2. Den Wert von SamlResponseSignature zu MessageAndAssertion abändern.

- Führen Sie in PowerShell den Befehl aus:

Set-AdfsRelyingPartyTrust -TargetName "<your-relying-party-target>" -SamlResponseSignature "MessageAndAssertion" - Z.B.

Set-AdfsRelyingPartyTrust -TargetName "testing-saml2.staging.fes.ftapi.com" -SamlResponseSignature "MessageAndAssertion"

Nun funktioniert Ihre AD FS-Verbindung mit unserer SAML-Implementierung für Dienstanbieter.

Microsoft Entra ID

So finden Sie heraus, ob Sie verschlüsselte Assertions in Entra ID verwenden.

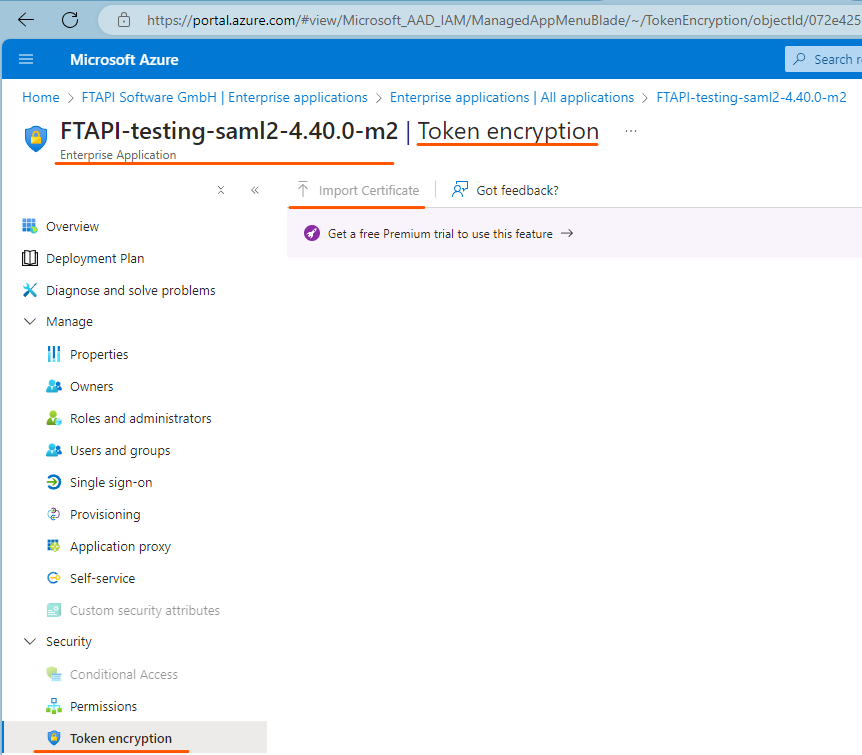

- Gehen Sie zu Ihrer Unternehmensanwendung, Bereich "Security", Menüpunkt "Token encryption".

- Prüfen Sie, ob Sie dort das Relying Party Zertifikat (secutransfer Zertifikat) hochgeladen haben.

Wenn in der Zertifikatstabelle Einträge vorhanden sind, folgen Sie bitte den nächsten Schritten. Wenn die Tabelle kein Zertifikat enthält (wie im Screenshot gezeigt), sind keine Maßnahmen erforderlich.

Nachrichtensignierung in Entra ID aktivieren

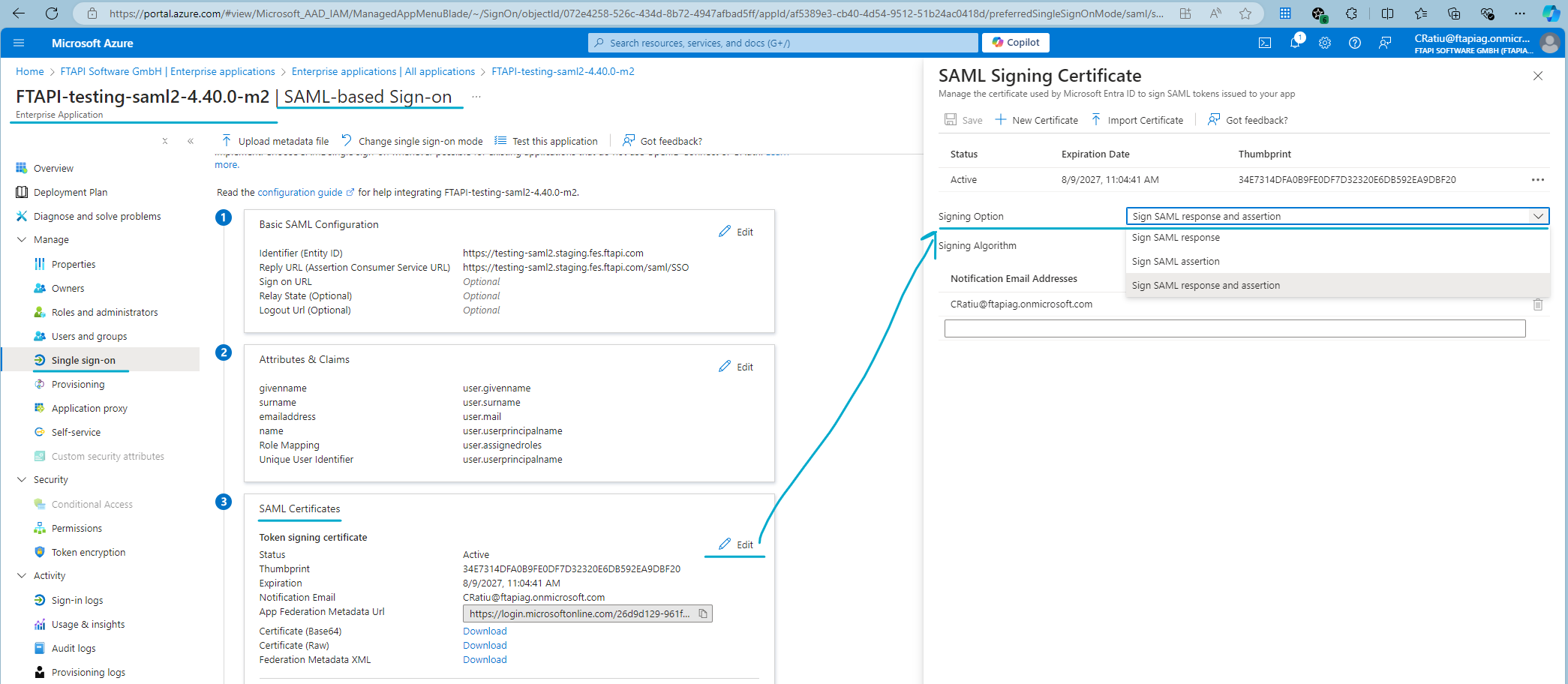

- Wählen Sie Ihre Unternehmensanwendung aus, dann den Menüpunkt "Single sign-on", dann den Abschnitt "SAML certificates" und klicken Sie auf die Schaltfläche "Edit".

- Wählen Sie anschließend im Dropdown-Menu "Signing Option" die Option "Sign SAML response and assertion" aus.

Jetzt funktioniert Ihre Entra ID-Verbindung mit unserer SAML-Implementierung für Dienstanbieter.

Weitere Informationen finden Sie auch hier.

Andere Identity Provider

Z.B.Okta erlaubt nicht die Option Assertion Encryption: Encrypted ohne auch die SAML-Antwortnachricht und die Assertion zu signieren.

Was zu tun ist, wenn Sie mit einem anderen IDP auf das Problem stoßen

Lösung 1: Verwenden Sie eine temporär unverschlüsselte Assertion, bis Sie herausgefunden haben, wie Sie die Signierung von SAML-Antwort und Assertion in Ihrem IDP aktivieren können.

Lösung 2: Finden Sie heraus, wie Sie die Signierung von SAML-Antwort und -Assertion aktivieren können, und aktivieren Sie diese.

Support

Für alle weiteren Fragen bezüglich der SAML-Konfiguration, nutzen Sie bitte unser Support-Formular.