Single Sign-On SAML 2.0

Single Sign-On initial einrichten

Für die initiale Einrichtung des Single Sign-On-Verfahrens für Ihre FTAPI-System ist es notwendig, einen Einrichungs-Termin beim Helpdesk-Team zu buchen. Eine eigenständige Einrichtung ist aktuell noch nicht selbständig durch Kundenseite möglich. Zur Terminbuchung

Single Sign-On: Einstellungen

Folgende Einstellungen können Administratoren nach erfolgreicher Einrichtung verwalten:

Allgemein

Single Sign-On via SAML 2.0 aktivieren

Per Schieberegler SSO global de/-aktivieren.

SAML-Registrierung E-Mail Domänen

Hiermit können E-Mail-Domänen definiert werden, die eine SAML-Authentifizierung für die Registrierung erfordern. Dies kann als eine Komma-separierte Liste von Domänennamen angegeben werden.

Beispielsweise wird die Einstellung ftapi.com,ftapi.de alle Benutzer, deren E-Mail-Adresse mit @ftapi.com oder @ftapi.de endet, zur SAML-Authentifizierung weiterleiten anstatt das reguläre Registrierungsformular anzuzeigen.

Standardmäßig ist dieses Feld leer (keine Domänen erfordern SAML-Registrierung).

IDP-Metadaten manuell hochladen

Die Metadaten der Identity Provider müssen aktuell manuell hochgeladen werden.

Die Option muss daher aktiviert sein.

Identity Provider Metadata XML

Laden Sie die FederationMetadata.xml des IDP hier hoch. Klicken Sie nach dem Import zunächst auf "Speichen", bevor Sie weitere Anpassungen vornehmen.

Identity Provider Metadata URL

Das automatische Einbinden über die URL des Identity Providers ist aktuell nicht möglich.

Die Angabe der Metadaten-URL ist daher ohne Funktion, bitte laden Sie die Metadaten manuell hoch.

Identity Provider-Zertifikat Informationen

Zeigt den allgemeinen Namen (CN) des Identity Provider-Zertifikats an

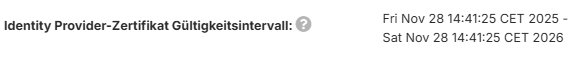

Identity Provider-Zertifikat Gültigkeitsintervall

Zeigt das Gültigkeitsintervall des Identity Provider (RP)-Zertifikats bzw. „Zertifikat abgelaufen!“ oder „Kein Zertifikat verfügbar!“ an

Relying Party (RP) Entity ID (Base URL)

Wird verwendet, um Ihren Service Provider im IDP zu identifizieren

Relying Party (RP)-Metadaten herunterladen

XML-Metadaten für die IDP-Konfiguration herunterladen.

Relying-Party (RP)-Zertifikat Gültigkeitsdauer (Jahre):

Wählen Sie die Gültigkeitsdauer für das Relying-Party-Zertifikat in Jahren. Das Zertifikat ist 1, 2 oder 3 Jahre ab dem Erstellungsdatum gültig.

Relying-Party (RP)-Zertifikat Schlüsselgröße:

Wählen Sie die Schlüsselgröße (in Bits) für das Relying-Party-Zertifikat. 2048 Bits sind für die meisten Anwendungsfälle ausreichend, während 4096 Bits erhöhte Sicherheit bietet.

Relying Party (RP)-Anmeldeinformationen erneuern:

Wenn die Schaltfläche „Relying Party (RP)-Anmeldeinformationen erneuern“ geklickt wird, wird das private-öffentliche Schlüsselpaar der RP sowie das selbstsignierte Zertifikat der RP generiert.

Sie werden 35 Tage vor Ablauf dieses Zertifikates per E-Mail vom Server informiert.

Relying Party (RP)-Zertifikat herunterladen:

Sollte Ihr SAML-IdP keinen direkten Zugang ins Internet haben, können Sie hier die RP-Metadaten manuell herunterladen und an Ihrem SAML-IdP importieren.

Relying Party (RP)-Anmeldeinformationen entfernen:

Wenn die Schaltfläche „Relying Party (RP)-Anmeldeinformationen entfernen“ geklickt wird, wird das private-öffentliche Schlüsselpaar der RP sowie das selbstsignierte Zertifikat der RP entfernt.

Relying Party (RP)-Zertifikat Gültigkeitsintervall:

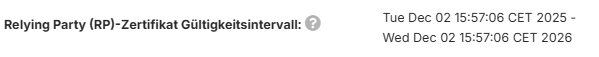

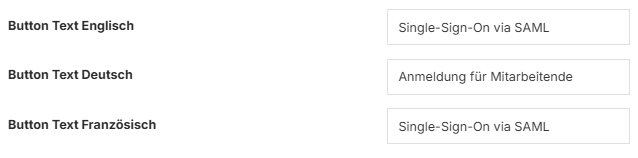

Button Text

Hier kann, je nach Browsersprache, der Text des SAML-Buttons angepasst werden

Attributmapping

Sie können hier die Mappings für die Ansprüche (Claims) hinterlegen.

Wichtig: Nutzername und E-Mail sind verpflichtende Angaben.

Die Standardmappings (z.B. für Entra ID bzw. AD FS) finden Sie unter diesem Link.

Gruppenmapping

Gruppen überschreiben

Wenn aktiviert, werden Gruppen jedes Mal, wenn sich der Nutzer anmeldet, überschrieben. Falls nicht, werden die Gruppen nur initial (bei erster Anmeldung) gesetzt.

Standard Gruppen

Geben Sie die Gruppen an, welche via SAML geladene Nutzer zugewiesen bekommen sollen, falls 'SAML-Gruppen auf FTAPI-Gruppen mappen' deaktiviert ist.

SAML-Gruppen auf FTAPI-Gruppen mappen

Wenn aktiviert, werden SAML-Gruppen auf FTAPI-Gruppen gemappt. Wichtig: Es muss eine FTAPI-Gruppe mit dem Namen der SAML-Gruppe existieren, damit diese gemappt werden kann.

Gruppenclaim

Der SAML-Claim, der die Gruppen enthält, denen der Nutzer angehört.

Bei Nutzung von AD FS werden oftmals AD-Gruppen verwendet, der Claim lautet hier

http://schemas.xmlsoap.org/claims/Group

Kommt Entra ID zum Einsatz, wird die Rolle genutzt:

http://schemas.xmlsoap.org/claims/Role