📋FTAPI S/MIME Implementierungs-Assistent

Mailflow-Szenarien

Es gibt zwei grundliegende Mailflow-Szenarien, in die sich FTAPI S/MIME implementieren lässt. Im folgenden werden beide Szenarien sowohl Inbound- als auch Outbound skizziert und betrachtet. Bitte prüfen Sie zunächst, welche der Skizzen ihrem Mailflow entspricht und entscheiden Sie dann, welche Implementierung für Sie die richtige ist.

Szenario A: Mailserver (Cloud oder On-Prem) mit vorgelagertem Gateway

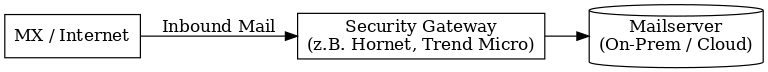

Skizze ohne FTAPI S/MIME

| Inbound | Outbound |

|  |

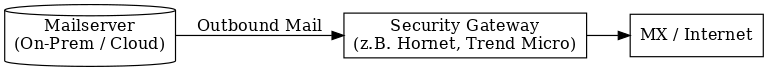

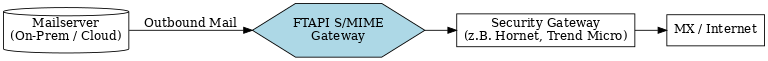

Skizze mit FTAPI S/MIME - Möglichkeit A1 (Standardrouting)

| Inbound | Outbound |

|  |

In diesem Szenario ist vor dem Mailserver ein Security Gateway (z. B. Hornet, Trend Micro, Barracuda, Sophos) vorgeschaltet.

FTAPI S/MIME wird direkt zwischen Security Gateway und Mailserver eingebunden.

Inbound: E-Mails kommen vom Internet zum Security Gateway, werden dort geprüft und anschließend an FTAPI S/MIME weitergeleitet. Nach der Entschlüsselung gibt FTAPI die Mails an den Mailserver weiter.

Outbound: Der Mailserver gibt E-Mails an FTAPI S/MIME weiter, wo sie signiert/verschlüsselt werden. Danach werden sie weiter zum Security Gateway und von dort ins Internet geschickt.

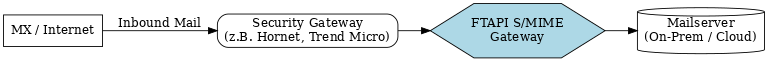

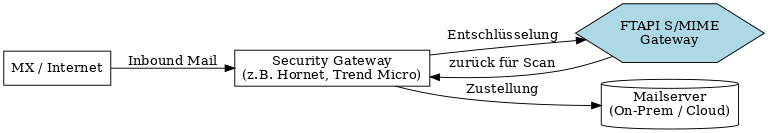

Skizze mit FTAPI S/MIME - Möglichkeit A2

| Inbound | Outbound |

|  |

Dieses Szenario baut auf A1 auf, erweitert den Ablauf aber um eine Rückführung zum Security Gateway.

Die Besonderheit: Entschlüsselte E-Mails laufen erneut durch das Security Gateway, damit diese nach der Entschlüsselung nochmals gescannt werden können.

Inbound: Vom Internet kommende Mails erreichen zuerst das Security Gateway. Von dort werden sie an FTAPI S/MIME zur Entschlüsselung weitergeleitet. Anschließend gehen sie zurück zum Security Gateway für Viren-/Spamprüfung, bevor sie an den Mailserver zugestellt werden.

Outbound: Der Mailserver leitet Mails an FTAPI S/MIME zur Signierung/Verschlüsselung. Danach werden die Mails an das Security Gateway geschickt und von dort Internet versendet.

Hinweis: Damit es nicht zu Schleifen kommt, muss im Security Gateway sichergestellt werden, dass E-Mails nur einmal an FTAPI S/MIME weitergeleitet werden.

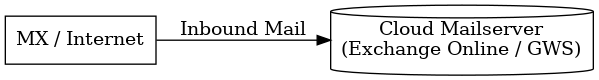

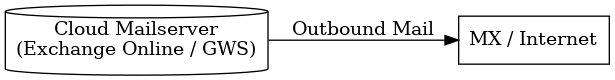

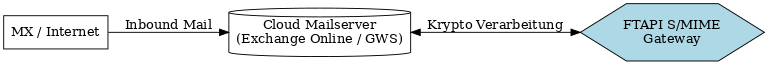

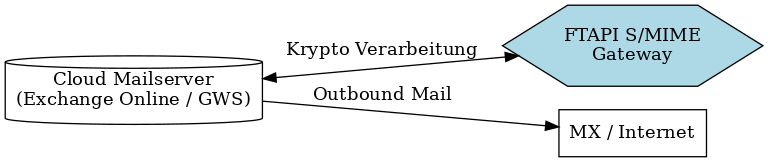

Szenario B: Standalone Cloud-Mailserver ohne vorgelagertem Gateway

Skizze ohne FTAPI S/MIME

| Inbound | Outbound |

|  |

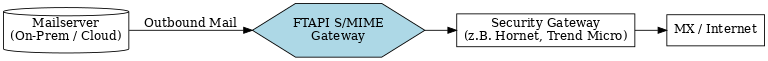

Skizze mit FTAPI S/MIME

| Inbound | Outbound |

|  |

In diesem Szenario existiert kein separates Security Gateway. Der Mailserver (z. B. Exchange Online oder Google Workspace) ist direkt mit dem Internet verbunden.

FTAPI S/MIME wird als bidirektionales Krypto-Gateway über Routingregeln oder Connectoren angebunden.

Inbound: E-Mails gelangen vom Internet zum Cloud-Mailserver. Von dort werden sie zur Entschlüsselung an FTAPI S/MIME weitergeleitet und anschließend wieder zurück an den Mailserver zur Zustellung.

Outbound: Der Cloud-Mailserver übergibt E-Mails an FTAPI S/MIME, wo sie verschlüsselt/signiert werden. Danach gehen sie zurück zum Mailserver und werden von dort ins Internet versendet.

Anforderungen Implementierung in den Mailflow

Kommunikation & Erreichbarkeit

- FTAPI S/MIME Gateway ist aus Ihrem Netzwerk sowohl vom Mailserver (Cloud oder On-Prem) als auch vom Security Gateway (falls vorhanden) erreichbar.

- Ausgehende SMTP-Verbindungen auf Port 25 (optional 587) sind erlaubt.

- DNS-Auflösung funktioniert (Forward- und Reverse-Lookup für FTAPI S/MIME Gateway).

- Damit S/MIME-Signaturen korrekt geprüft und angezeigt werden können, sollten E-Mails auf dem Weg zwischen Absender und Empfänger unverändert bleiben.

Security-Gateways oder Mailfilter, die den Inhalt oder bestimmte Header-Felder verändern, können die Gültigkeit der Signatur beeinflussen.

Falls im Mailflow Komponenten wie Spamfilter oder DLP-Systeme eingesetzt werden, empfehlen wir, diese so zu konfigurieren, dass S/MIME-signierte Nachrichten im Originalzustand weitergeleitet werden.

Routing / Connectoren

- Der Mailserver und das Security Gateway muss so konfiguriert werden können, dass E-Mails über FTAPI S/MIME geleitet werden.

- Loop-Schutz (insbesondere bei Szenario A2): Das Security Gateway darf Mails nur einmal an FTAPI S/MIME weiterleiten. Dies kann beispielsweise durch Prüfung des FTAPI Hostnamens im Header passieren. Prüfen Sie idealerweise vorab, welche Möglichkeiten ihr Security Gateway bietet.

Testkonfiguration

- Für den initialen Test sollte der Mailflow so angepasst werden können, dass nur bestimmte Empfänger oder Domänen über FTAPI S/MIME laufen (z. B. interne Testuser oder eine Testdomäne).

Zertifikate / Verschlüsselungsmaterial

- Zu importierende S/MIME Zertifikate müssen bereitstehen.

- Falls S/MIME Zertifikate über FTAPI bezogen werden sollen, muss im DNS der Kundendomäne(n), in derem Namen E-Mails verschickt werden können, ein TXT Record zur Validation bei SwissSign gesetzt werden können.

Rollen & Ansprechpartner

- Verantwortliche für Mailserver, Security Gateway (falls vorhanden) und Firewall müssen erreichbar sein. Diese Rollen sollten die Berechtigungen haben, die nötigen Routing- und Connector-Anpassungen vorzunehmen.

Anforderungen FTAPI S/MIME OnPremise Betrieb

- Für die FTAPI S/MIME Lösung wird eine VM mit dem latest Build von Almalinux Version 9 benötigt. Der VM sollten mindestens 2 vCPU, 8 GB RAM und 10 GB Festplattenspeicher zur Verfügung stehen.

- DNS- und Namensauflösung für FTAPI S/MIME muss funktionieren (Forward/Reverse Lookup).

Implementierungsdaten übermitteln

Damit wir Ihre Implementierung optimal vorbereiten können, benötigen wir noch einige Angaben zu Ihrer Umgebung.

Bitte tragen Sie diese in unsere SecuForm ein.

So stellen wir sicher, dass beim Termin nur noch umgesetzt und getestet werden muss – ohne zusätzliche Rückfragen.